Ricercatori in Cina e negli Stati Uniti hanno rivelato un nuovo hack sulle impronte digitali chiamato PrintListener in grado di rubare i dati delle impronte digitali, non da foto o stampe sollevate, ma dal debole suono emesso dal dito quando si scorre schermo del tuo smartphone.

L’autenticazione tramite impronta digitale è diventata sinonimo di sicurezza sui nostri smartphone e dispositivi. Il mercato, con un valore stimato di 100 miliardi di dollari entro il 2032, riflette la nostra profonda fiducia nella protezione biometrica.

Ma PrintListener dimostra che, come ogni tecnologia, la biometria presenta delle vulnerabilità.

Come funziona PrintListener?

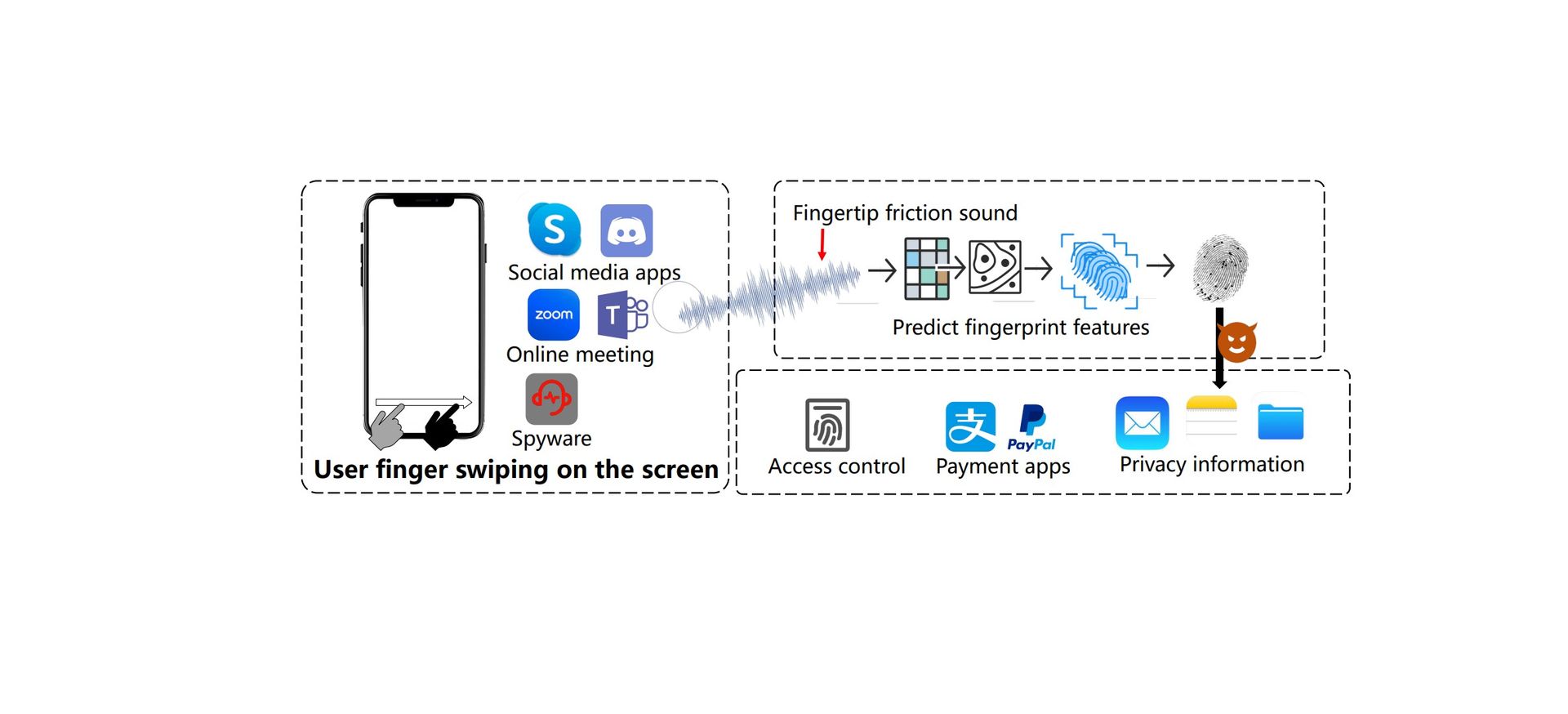

Le nostre app quotidiane, come Discordia, Skype, FaceTime, e molti altri, sono stati progettati per la comunicazione. E se potessero fare di più che trasmettere la tua voce?

I ricercatori dietro PrintListener sollevano una possibilità inquietante: queste app potrebbero agire come complici inconsapevoli di un hacking di impronte digitali. Ogni volta che scorri lo schermo del tuo smartphone, anche durante quelle conversazioni apparentemente casuali, il tuo microfono potrebbe inavvertitamente registrare una colonna sonora nascosta: IL sottile attrito generato dalle creste delle impronte digitali.

Trasformare i suoni in dati di impronte digitali

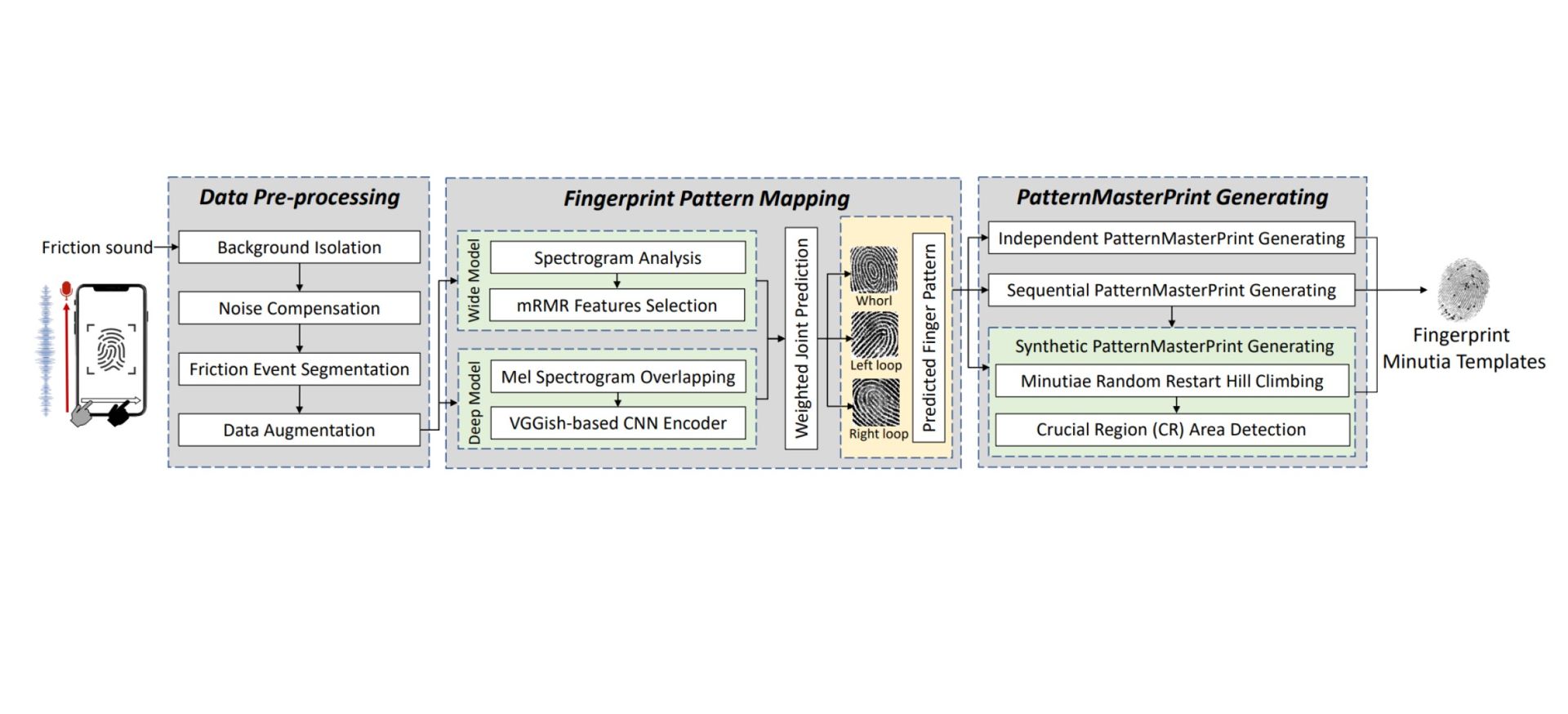

PrintListener non si limita a sentire questi microsuoni; si tratta di interpretarli. Lo strumento utilizza un’analisi sofisticata per analizzare la debole acustica dei tuoi passaggi, cercando meticolosamente modelli unici per la tua impronta digitale.

A differenza dei tradizionali attacchi con dizionario, che si basano su database predefiniti di modelli di impronte digitali comuni, PrintListener può utilizzare questi dati audio appena acquisiti per potenziare attacchi come MasterPrint. Ciò significa potenzialmente personalizzare le contraffazioni delle impronte digitali con una precisione molto maggiore.

L’hacking delle impronte digitali ha un tasso di successo scioccante

L’efficacia di PrintListener sta nei suoi numeri. I ricercatori vantano un tasso di successo preoccupante. In soli cinque tentativi, PrintListener potrebbe decifrare il 27,9% delle impronte digitali parziali. Ancora più agghiacciante, Il 9,3% delle voltePrintListener è stato in grado di farlo ricostruire le impronte digitali complete solo dallo scorrimento dei suoni.

Evidenzia come questo nuovo exploit trasforma le interazioni innocue con app apparentemente senza pretese in un potente strumento per gli hacker.

Le minacce informatiche sono in continua evoluzione

La rivelazione di PrintListener sottolinea una tendenza più ampia nella sicurezza informatica: ce n’è una nuova sofisticato metodo di hacking sviluppato giorno dopo giorno. Al giorno d’oggi la tecnologia si intreccia con quasi ogni aspetto della nostra vita e gli hacker sono costantemente alla ricerca e alla scoperta di nuove vulnerabilità, spesso negli ambienti i luoghi più inaspettati.

Dagli attacchi di phishing basati sull’intelligenza artificiale che imitano voci attendibili al malware incorporato in codici QR apparentemente innocui, le tattiche dei criminali informatici si evolvono a un ritmo allarmante.

Consideriamo alcuni esempi recenti:

- WhisperGate: All’inizio del 2022, questo malware distruttivo è emerso, mascherandosi da ransomware legittimo e cancellando silenziosamente interi sistemi di organizzazioni ucraine in un attacco motivato politicamente

- Vulnerabilità Log4j: La fine del 2021 ha visto la rivelazione di una vulnerabilità zero-day critica in una libreria di registrazione ampiamente utilizzata. Log4jLa vasta presenza di ha provocato una corsa, esponendo numerosi sistemi a exploit di controllo remoto

- Attacchi alla catena di fornitura: Gli hacker non si limitano a irrompere; si stanno infiltrando nei sistemi dall’interno. Attraverso le vulnerabilità negli ecosistemi di sviluppo software (come il famigerato hack SolarWinds), gli aggressori riescono a compromettere prodotti e servizi ampiamente utilizzati, portando a massicci impatti a valle

Questi esempi sottolineano che gli approcci tradizionali alla sicurezza non bastano. La nostra tecnologia non si sta solo espandendo, sta diventando sempre più complessa e interdipendente. Gli hacker cercano incessantemente i punti deboli di questi sistemi complessi, sfruttando sia i difetti tecnologici che l’elemento umano, spesso trascurato.

Proteggersi dalle minacce emergenti

L’attacco PrintListener e altre minacce informatiche emergenti potrebbero sembrare scoraggianti, ma ricorda che hai il potere di proteggerti. Adotta misure di sicurezza proattive che riducono drasticamente i rischi.

Ecco un elenco delle azioni essenziali che puoi intraprendere:

- Controlla le tue app: esegui un controllo delle tue app. Controlla quali hanno accesso al microfono e alla fotocamera e disabilitalo per coloro che non necessitano realmente di queste autorizzazioni per le loro funzionalità principali

- Biometrica: Da utilizzare con attenzione: le funzionalità di sicurezza biometriche come l’impronta digitale e il riconoscimento facciale offrono praticità, ma non trattarle come infallibili. Considerali come strumenti utili piuttosto che come scudi indistruttibili

- Le password sono fondamentali: scegli password complesse e univoche per ogni account e non riutilizzarle mai. Ove possibile, attiva l’autenticazione a più fattori (MFA), che richiede un codice aggiuntivo o una conferma insieme alla password

- Combatti il phishing: Sii scettico nei confronti di e-mail, SMS o messaggi sui social media inattesi, anche se sembrano provenire da fonti familiari. Verificare l’identità del mittente prima di aprire qualsiasi collegamento o allegato

- Gli aggiornamenti contano: assicurati di disporre degli aggiornamenti di sicurezza più recenti per il tuo sistema operativo e le tue app. Queste frequenti vulnerabilità delle patch riducono al minimo le aperture che gli hacker potrebbero sfruttare

Implementando queste pratiche di sicurezza basilari ma potenti, migliorerai notevolmente la tua protezione digitale contro le minacce informatiche in costante evoluzione.

Credito immagine in primo piano: George Prentzas/Unsplash.