Ciò che è iniziato come un disastro di aggiornamento di routine si è trasformato in una crisi di violazione dei dati a tutto campo per il titano della sicurezza informatica CrowdStrike. L’azienda, che è un perno nella salvaguardia delle fortezze digitali, ha rivelato che gli hacker hanno compromesso i suoi dati interni, scatenando una tempesta di informazioni sensibili sui cyber avversari.

Il tempismo non potrebbe essere peggiore. Pochi giorni prima di questa rivelazione, CrowdStrike si stava riprendendo da un catastrofico problema di aggiornamento software che ha fatto crashare circa 8,5 milioni di computer Windows. Sebbene abbiano rilasciato un aggiustarel’errore ha portato a notevoli interruzioni, dai sistemi di biglietteria olimpica di Parigi alle operazioni delle compagnie aeree globali, compresi i voli. Inoltre, ci sono insider trading affermazioni! Nonostante il tumulto, CrowdStrike insiste non c’è alcuna connessione tra l’interruzione e la violazione dei datinotando che gli avversari spesso capitalizzano eventi di alto profilo per ottenere ulteriore leva. Ecco cosa è successo.

Tutto ciò che si sa finora sulla violazione dei dati di Crowdstrike

Il 25 luglio 2024, CrowdStrike ha rivelato che gli hacker avevano compromesso alcuni dei suoi dati interni, tra cui informazioni sensibili sui cyber avversari monitorati dall’azienda. La violazione dei dati di Crowdstrike segue di poco una grave interruzione operativa causata da un aggiornamento software difettoso, che ha bloccato circa 8,5 milioni di computer Windows in tutto il mondo.

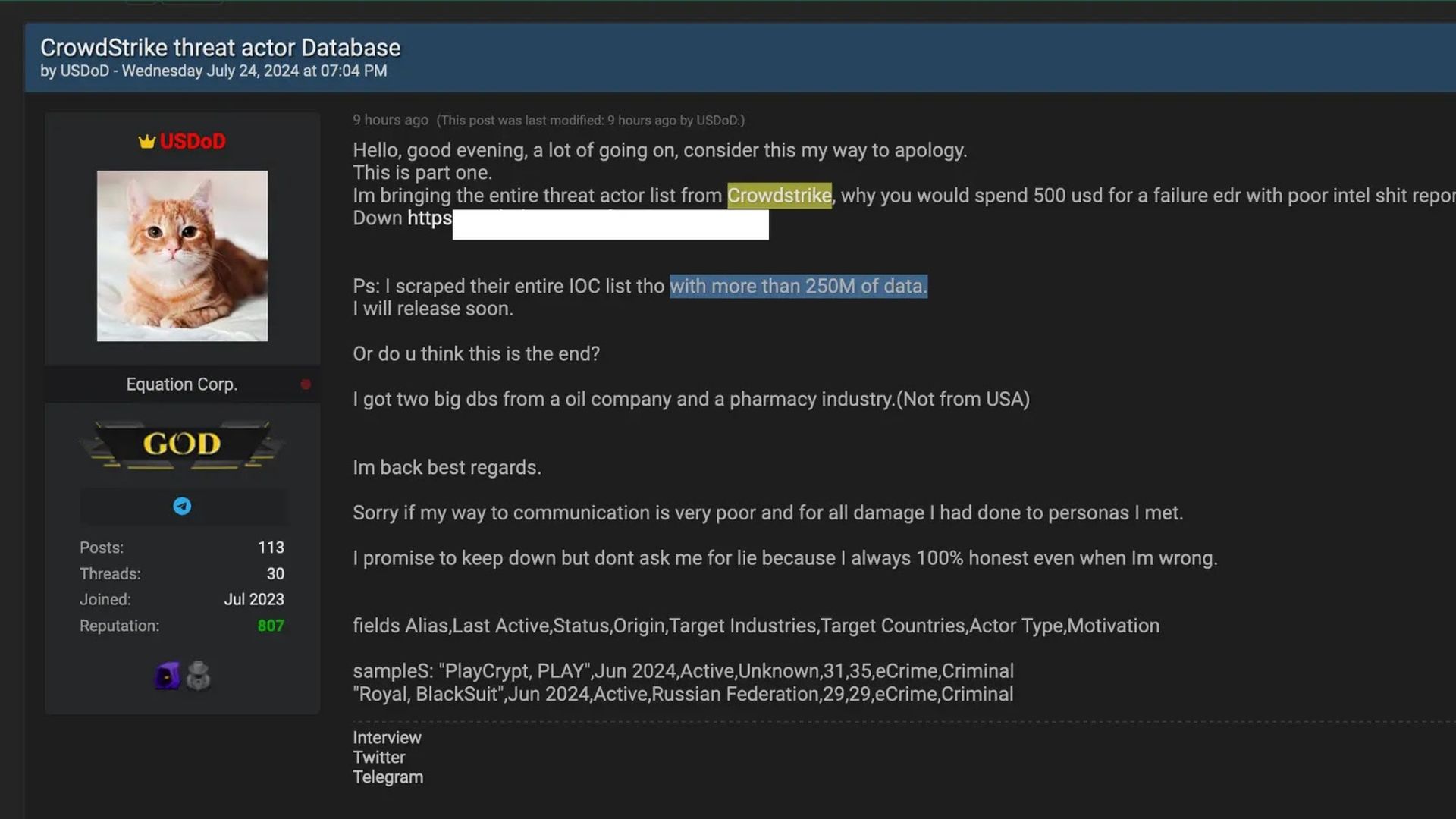

A quanto pare, i dati trapelati includono profili dettagliati di 244 gruppi di hacker. Ogni profilo delinea l’ultima attività nota del gruppo, lo stato attuale (attivo, ritirato o inattivo), il paese di origine, i settori presi di mira e l’ambito delle operazioni in vari paesi. Inoltre, la violazione dei dati di Crowdstrike include un elenco di IOC, essenziali per identificare e tracciare le minacce informatiche.

L’hacker responsabile della violazione ha minacciato di rilasciare ulteriori informazioni sensibili. I dati resi pubblici includono dettagli che si sovrappongono alle informazioni rilasciate in precedenza da CrowdStrike, ma coinvolgono anche IOC proprietari, aumentando il rischio potenziale per i clienti dell’azienda.

La risposta di Crowdstrike

CrowdStrike ha riconosciuto la violazione e sta lavorando attivamente per mitigarne l’impatto. L’azienda ha dichiarato che non vi è alcuna indicazione che il glitch del software e la violazione dei dati siano collegati. CrowdStrike si concentra sull’affrontare la perdita, salvaguardare i propri sistemi e garantire che eventuali ulteriori dati compromessi siano contenuti.

Implicazioni e reazioni

- Rischi per la sicurezza:La violazione dei dati di Crowdstrike comporta rischi significativi poiché gli IOC trapelati potrebbero essere potenzialmente utilizzati da altri criminali informatici per sfruttare vulnerabilità o mascherare le proprie attività.

- Danni alla reputazione:In quanto fornitore leader di sicurezza informatica, la reputazione di CrowdStrike potrebbe essere compromessa dalla violazione, influendo sulla fiducia tra clienti e partner.

Dopo l’interruzione, Crowdstrike ha rilasciato un bonus di $ 10 Carta regalo CrowdStrike scuse da Uber Eats. Vedremo se ci saranno nuove scuse per la violazione dei dati di Crowdstrike in futuro.

Dopo la violazione di CrowdStrike, resta aggiornato con i loro annunci, migliora la tua sicurezza informatica aggiornando le misure di sicurezza e gli IOC e proteggi le tue informazioni con nuove password e MFA. Consulta esperti di sicurezza informatica se necessario, istruisci il tuo team sulle best practice e rivedi la tua risposta agli incidenti e le policy sui dati. Rimani vigile per qualsiasi segnale di sfruttamento e assicurati la conformità alle normative sulla protezione dei dati.

Credito immagine in evidenza: Eray Eliacık/Bing