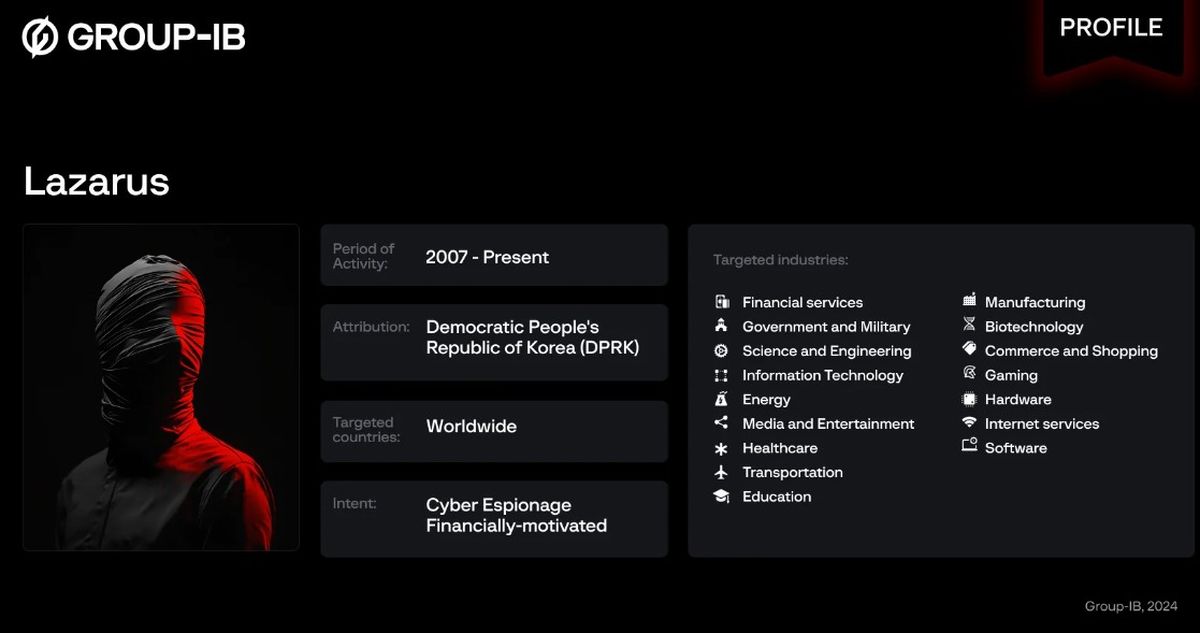

Il gruppo Lazarus prende di mira macOS con un nuovo malware trojan denominato RustyAttr, rivelando un metodo avanzato per nascondere codice dannoso tramite attributi estesi nei file. Scoperto dalla società di sicurezza informatica Gruppo-IBRustyAttr rappresenta un’evoluzione preoccupante nelle tattiche impiegate da questo famigerato gruppo di hacker sostenuto dallo stato nordcoreano.

Cos’è il malware trojan RustyAttr?

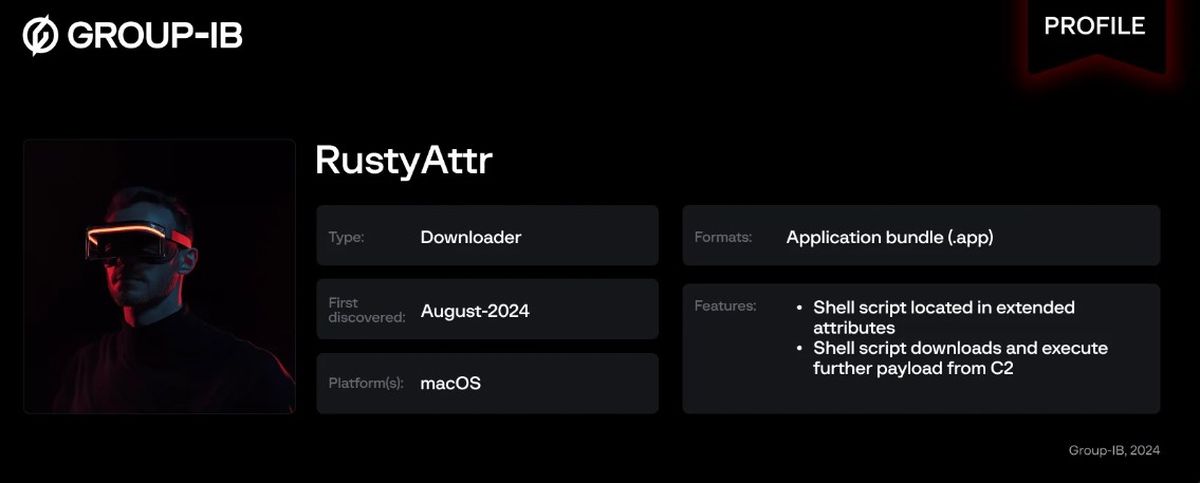

I ricercatori hanno collegato l’implementazione di RustyAttr al Lazarus Group dal maggio 2024. Questo malware nasconde abilmente i suoi script dannosi all’interno degli attributi estesi (EA) dei file macOS, che sono contenitori di dati nascosti che memorizzano informazioni aggiuntive come autorizzazioni e metadati. Poiché questi attributi estesi sono solitamente invisibili nelle comuni interfacce utente come Finder o Terminale, gli aggressori possono sfruttarli in modo discreto e senza destare sospetti. L’utilità della riga di comando `.xattr` fornisce agli aggressori l’accesso a questi elementi nascosti, consentendo loro di eseguire script dannosi senza problemi.

In un cenno un po’ nostalgico alle tecniche utilizzate nei malware precedenti, come l’adware Bundlore del 2020, RustyAttr utilizza un approccio simile incorporando il suo carico utile negli attributi estesi. Ciò sottolinea la continua evoluzione delle tattiche malware, adattandosi per mantenere l’efficacia contro l’evoluzione delle misure di sicurezza informatica.

Lo scenario di attacco creato da Lazarus mostra un’applicazione progettata in modo intelligente, costruita con il framework Tauri, che si maschera da file PDF innocuo. Questa applicazione, che spesso contiene opportunità di lavoro o contenuti legati alla criptovaluta, tratti distintivi delle precedenti campagne di Lazarus, funge da esca. Al momento dell’esecuzione, recupera e visualizza un PDF ingannevole sul finanziamento del progetto di gioco oppure afferma erroneamente che l’applicazione non supporta la versione in uso. Questa tattica distrae abilmente gli utenti mentre eseguono script di shell nascosti che attivano i componenti dannosi.

È interessante notare che il meccanismo alla base di RustyAttr coinvolge un file JavaScript denominato “preload.js” che interagisce con questi attributi estesi. Questo script utilizza le funzionalità del framework Tauri per recuperare ed eseguire il malware nascosto. Secondo i ricercatori del Group-IB, “Se l’attributo esiste, non verrà mostrata alcuna interfaccia utente, mentre se l’attributo è assente, verrà visualizzata una pagina web falsa”. Questo comportamento rende particolarmente difficile il rilevamento da parte delle soluzioni antivirus, poiché i componenti dannosi rimangono inosservati all’interno dei metadati del file.

Le applicazioni associate a RustyAttr erano inizialmente firmate con un certificato ora revocato, che consentiva per un breve periodo di eludere le protezioni Gatekeeper su macOS. Anche se finora non sono state identificate vittime confermate, i ricercatori sospettano che il Lazarus Group potrebbe testare questo approccio furtivo per attacchi futuri più ampi. È importante sottolineare che questa tattica è nuova e deve ancora essere documentata nell’importante quadro MITRE ATT&CK, sollevando preoccupazioni sull’adattabilità e sulla crescente sofisticazione degli attori delle minacce coinvolti.

Per proteggersi da questa minaccia emergente, gli esperti di sicurezza informatica consigliano agli utenti di prestare attenzione alle origini dei file e di trattare i file PDF non richiesti, indipendentemente da quanto possano sembrare legittimi, con scetticismo. Abilitare la funzionalità Gatekeeper di macOS è essenziale, poiché impedisce l’esecuzione di applicazioni non attendibili. Si consigliano inoltre aggiornamenti regolari e l’adozione di strategie avanzate di rilevamento delle minacce per stare al passo con attacchi così sofisticati.

Perché il malware RustyAttr è molto rischioso?

Le implicazioni del fatto che RustyAttr diventi una minaccia prevalente si estendono oltre il semplice exploit stesso; evidenziano una tendenza preoccupante nel modo in cui il malware continua ad evolversi in complessità e furtività. Negli ultimi anni, gli hacker nordcoreani hanno intensificato in modo significativo le loro attività, spesso prendendo di mira posizioni remote in organizzazioni di tutto il mondo con la promessa di opportunità redditizie. Sebbene l’obiettivo finale di RustyAttr non sia chiaro in questa fase, il rischio di gravi danni è innegabilmente presente. Mentre questo gruppo continua ad affinare le proprie tecniche, la comunità della sicurezza informatica deve rimanere vigile, adattando continuamente le difese in risposta a minacce persistenti così avanzate.

Impiegando tattiche che comportano un’interazione minima da parte dell’utente e sfruttando tipi di file comunemente accettati, gli aggressori come Lazarus Group possono rimanere sotto il radar per periodi più lunghi, compromettendo potenzialmente dati o sistemi sensibili. Rimanere informati e consapevoli di questi sviluppi è fondamentale per gli individui e le organizzazioni per evitare di cadere vittime di futuri attacchi derivanti da questa o da tattiche simili.

Credito immagine in primo piano: Florian Olivo/Unsplash