I criminali informatici utilizzano sempre più spesso Microsoft Teams per eseguire attacchi vishing mirati ad accedere ai sistemi degli utenti. TrendMicro riportato un incidente specifico che ha coinvolto una serie di e-mail di phishing seguite da una chiamata ingannevole di Microsoft Teams. I truffatori fingevano di offrire supporto tecnico e hanno manipolato la vittima inducendola a scaricare software di accesso remoto.

I criminali informatici sfruttano Microsoft Teams per attacchi vishing

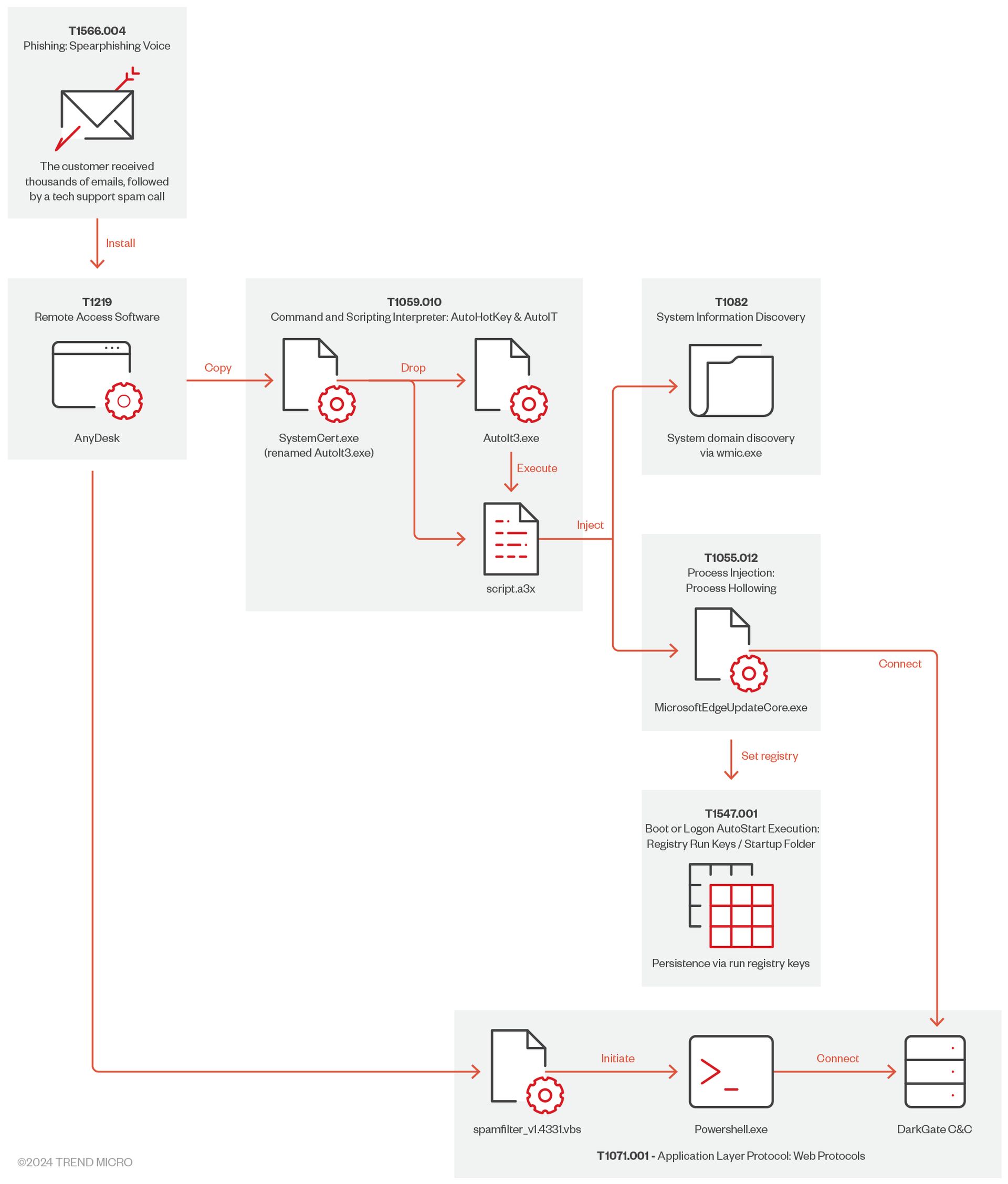

L’attacco è iniziato con una raffica di e-mail di phishing che hanno preso di mira la casella di posta della vittima. Poco dopo questo primo contatto l’aggressore ha avviato una chiamata tramite Microsoft Teams, mascherandosi da dipendente di un’azienda di cui la vittima si fidava. Durante questa chiamata, il criminale informatico ha invitato la vittima a installare un’applicazione di supporto remoto. Il suggerimento iniziale era Microsoft Remote Support, ma quando l’installazione ha riscontrato problemi, l’aggressore si è rivolto ad AnyDesk, uno strumento desktop remoto comunemente sfruttato da malintenzionati.

AnyDesk violato, reimposta immediatamente le tue password

Una volta installato AnyDesk sul computer della vittima, l’aggressore ne ha preso il controllo. Hanno provveduto a distribuire vari file sospetti, incluso uno identificato come Trojan.AutoIt.DARKGATE.D. Questo malware, distribuito tramite uno script AutoIt, ha consentito all’aggressore di eseguire comandi dannosi e mantenere il controllo remoto sul sistema. L’aggressore ha eseguito diversi comandi che raccoglievano informazioni dettagliate sul sistema della vittima, utilizzando comandi come systeminfo, route print e ipconfig /all, che salvavano i dati raccolti in un file denominato 123.txt.

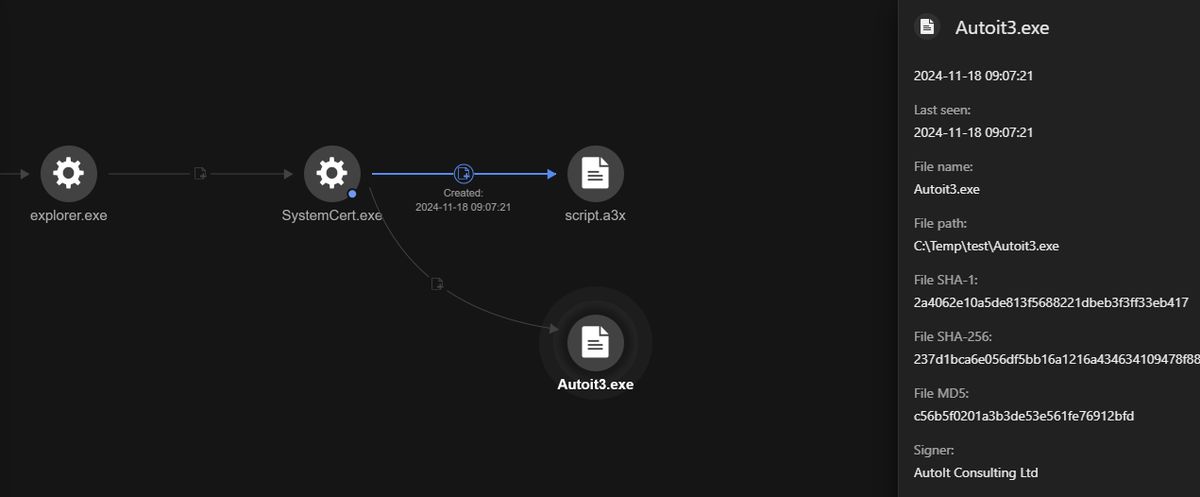

Dopo aver ottenuto l’accesso tramite AnyDesk, l’aggressore ha intrapreso ulteriori azioni dannose e ha utilizzato tecniche per eludere il rilevamento. Ad esempio, gli script AutoIt sono stati utilizzati per identificare e aggirare qualsiasi software antivirus presente nel sistema. Inoltre, i file dannosi venivano scaricati ed estratti in modo discreto in directory nascoste, riducendo così la probabilità di rilevamento. Tra questi c’era un file denominato SystemCert.exe, che creava script ed eseguibili aggiuntivi in cartelle temporanee e facilitava ulteriori attività dannose.

Fortunatamente, l’attacco è stato sventato prima che i dati sensibili venissero sottratti. Dall’indagine è emerso che, nonostante gli hacker siano riusciti ad accedere e abbiano lasciato file persistenti e voci di registro, alla vittima non è stata rubata alcuna informazione critica. Questo incidente sottolinea l’urgente necessità di misure di sicurezza rafforzate all’interno delle organizzazioni per difendersi da minacce così sofisticate.

Migliori pratiche per combattere gli attacchi di vishing

Le organizzazioni devono adottare strategie globali per mitigare i rischi associati agli attacchi vishing. È fondamentale verificare innanzitutto le affermazioni fatte dai fornitori di supporto tecnico di terze parti. I dipendenti dovrebbero confermare le affiliazioni prima di concedere qualsiasi accesso, il che riduce il rischio di manipolazione da parte dei criminali informatici.

Il controllo dell’accesso agli strumenti di supporto remoto è un altro aspetto chiave di una solida strategia di sicurezza. Le organizzazioni dovrebbero prendere in considerazione l’implementazione della whitelist per strumenti approvati come AnyDesk e applicare policy di autenticazione a più fattori per una maggiore sicurezza. Questo passaggio aggiunge un livello di protezione necessario per impedire l’accesso non autorizzato.

La formazione dei dipendenti è fondamentale per creare consapevolezza sulle tattiche di ingegneria sociale, inclusi phishing e vishing. Educare il personale a riconoscere queste minacce è fondamentale per ridurre al minimo la loro suscettibilità ad attacchi futuri. Le sessioni di formazione dovrebbero concentrarsi sulle tecniche specifiche utilizzate dai criminali informatici, nonché sulle misure pratiche per garantire la sicurezza.

Credito immagine in primo piano: Dimitri Karastelev/Unsplash