Una campagna di phishing mirata alle aziende manifatturiere in Europa ha compromesso circa 20.000 account Microsoft Azure utilizzando HubSpot e DocuSign. L’operazione, durata da giugno a settembre 2024, ha interessato principalmente aziende dei settori automobilistico, chimico e industriale in Germania e nel Regno Unito. Gli autori delle minacce hanno utilizzato il Free Form Builder di HubSpot per creare moduli ingannevoli e attirare le vittime con e-mail che imitavano servizi legittimi.

Una campagna di phishing compromette 20.000 account Microsoft Azure in Europa

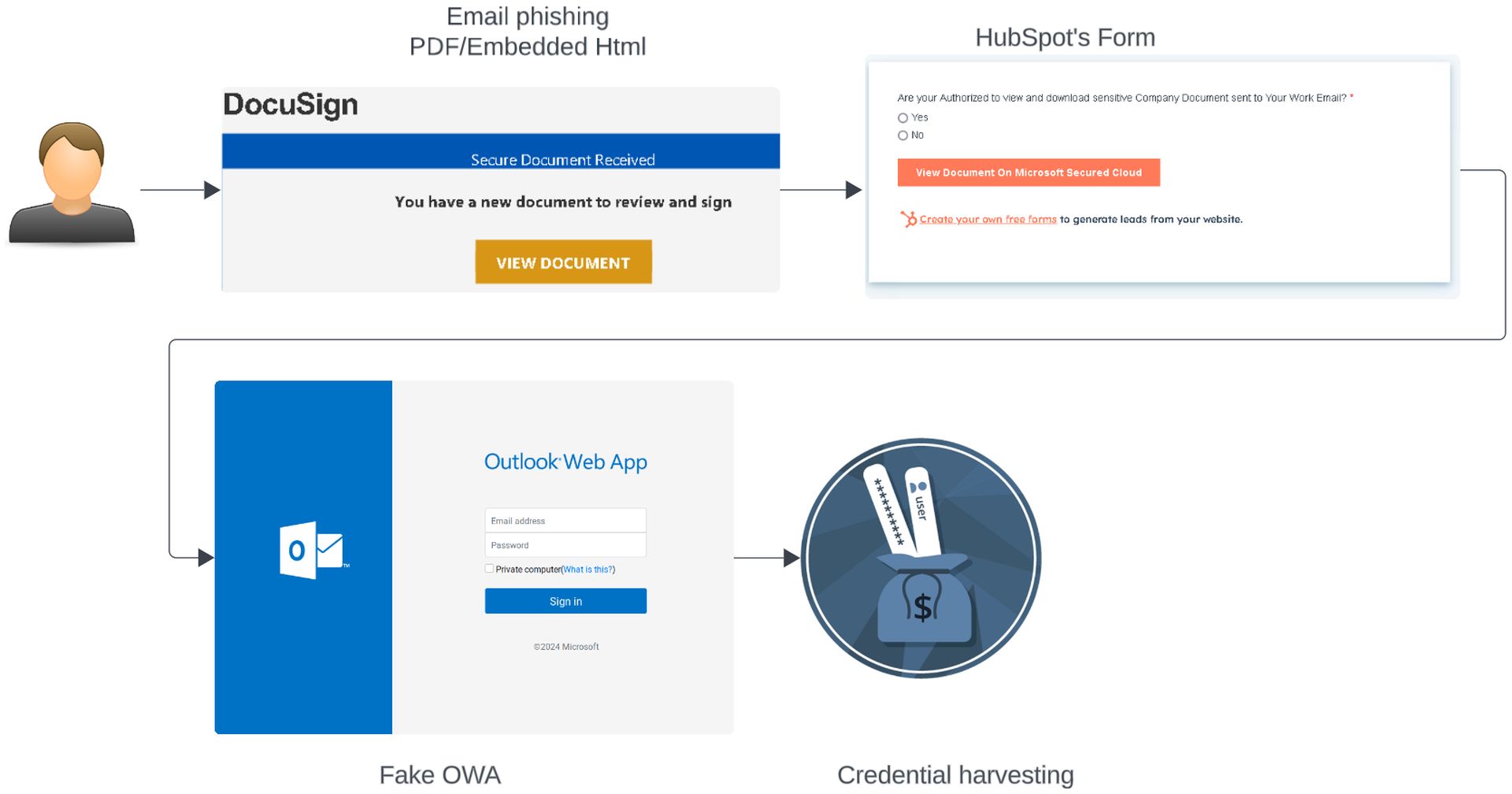

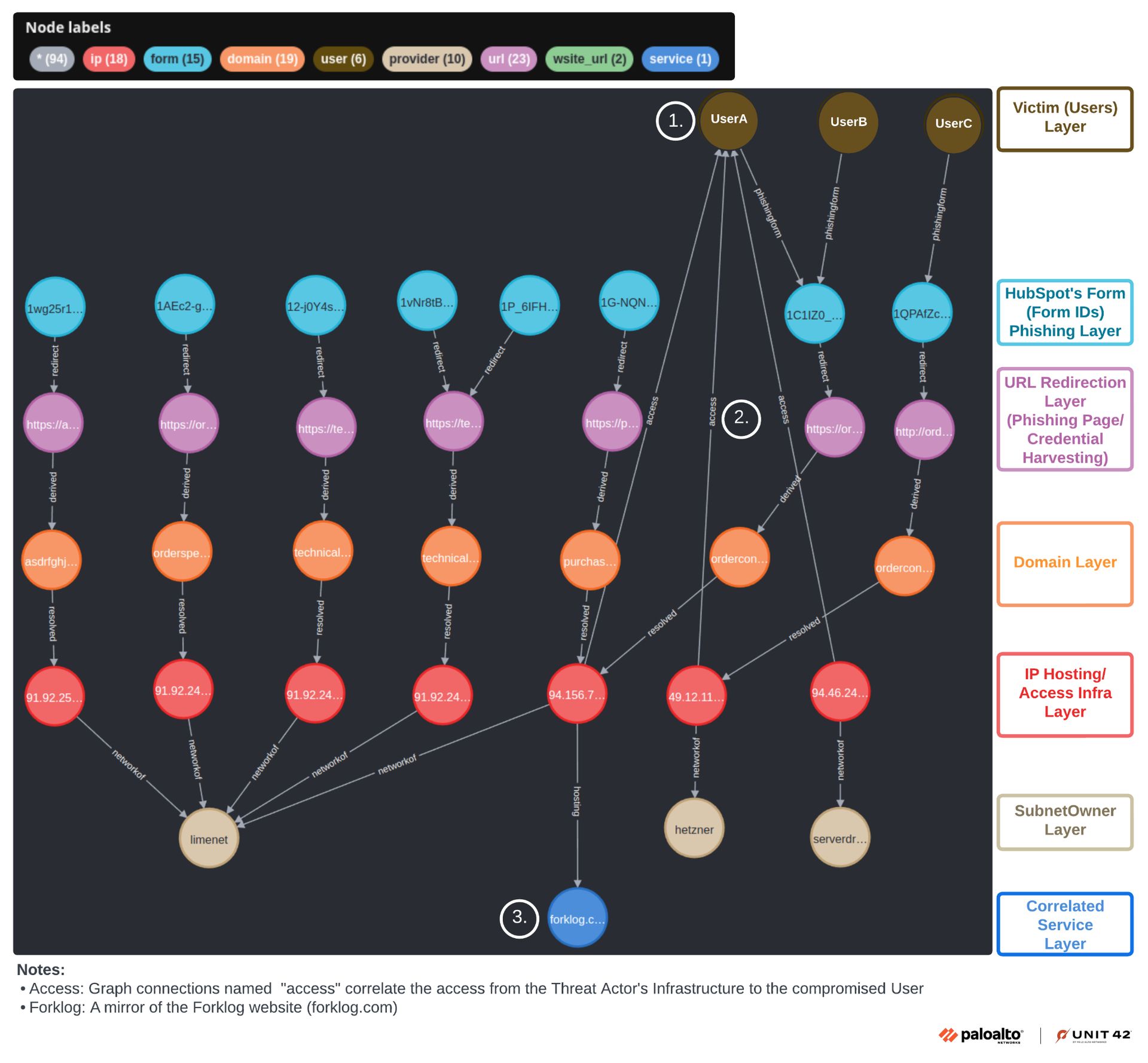

Unità 42 di Palo Alto Networks identificato la campagna e ha riferito che gli aggressori hanno utilizzato i moduli online di HubSpot come una trappola per acquisire informazioni sensibili. Hanno realizzato 17 forme diverse, progettate per imitare le richieste legittime Microsoft Azure credenziali. Questi moduli chiedevano alle vittime, in un inglese scarsamente formulato, se erano “autorizzate a visualizzare e scaricare documenti aziendali sensibili inviati alla propria e-mail di lavoro?” Questa richiesta pretendeva di facilitare l’accesso ai documenti critici archiviati nel “Microsoft Secured Cloud”.

Le vittime che hanno fatto clic sui moduli sono state reindirizzate a pagine che si spacciavano per Microsoft Outlook Web App e portali di accesso di Azure, ospitate su domini “.buzz”. Queste tattiche hanno consentito agli aggressori di aggirare le misure standard di sicurezza della posta elettronica, poiché le e-mail di phishing erano collegate a un servizio legittimo (HubSpot). Tuttavia, le e-mail non hanno superato i controlli di autenticazione SPF, DKIM e DMARC.

Microsoft Teams non è sicuro: gli hacker si intrufolano tramite le chiamate

Una volta ottenuto l’accesso agli account compromessi, gli aggressori hanno avviato le attività post-compromissione. Hanno registrato i propri dispositivi sugli account delle vittime, garantendo così un accesso continuo. La ricerca ha indicato che gli autori delle minacce si connettevano spesso tramite VPN situate negli stessi paesi dei loro obiettivi, aiutandoli a mimetizzarsi. Nei casi in cui i team IT hanno tentato di riprendere il controllo degli account compromessi, gli aggressori hanno avviato la reimpostazione delle password, creando uno scenario di tiro alla fune che complicò ulteriormente gli sforzi di recupero.

Il potenziale impatto degli attacchi va oltre il furto di credenziali. Con l’accesso agli account Azure, gli aggressori potrebbero aumentare i privilegi per creare, modificare o eliminare risorse all’interno degli ambienti cloud compromessi. Potrebbero anche potenzialmente spostarsi lateralmente attraverso la rete per accedere a contenitori di archiviazione sensibili associati agli account delle vittime.

Sebbene il numero di vittime che hanno fornito credenziali di Azure sia incerto, gli esperti di sicurezza sospettano che potrebbe essere inferiore al numero totale di account presi di mira, poiché non tutte le vittime avrebbero utilizzato le infrastrutture di Azure. Nathaniel Quist dell’Unità 42 ha sottolineato che l’operazione rappresenta un passaggio più ambizioso verso attacchi di phishing focalizzati sul cloud. Sempre più spesso, i criminali informatici prendono di mira le credenziali degli utenti per le piattaforme cloud e SaaS invece di fare affidamento sul malware per compromettere i dispositivi endpoint.

Credito immagine in primo piano: Microsoft