La botnet BADBOX ha ora infettato oltre 192.000 dispositivi Android in tutto il mondo, espandendo la sua portata oltre l’elettronica a basso costo per includere marchi noti come Yandex e Hisense. Questo malware rappresenta un rischio significativo poiché è preinstallato sui dispositivi durante la produzione.

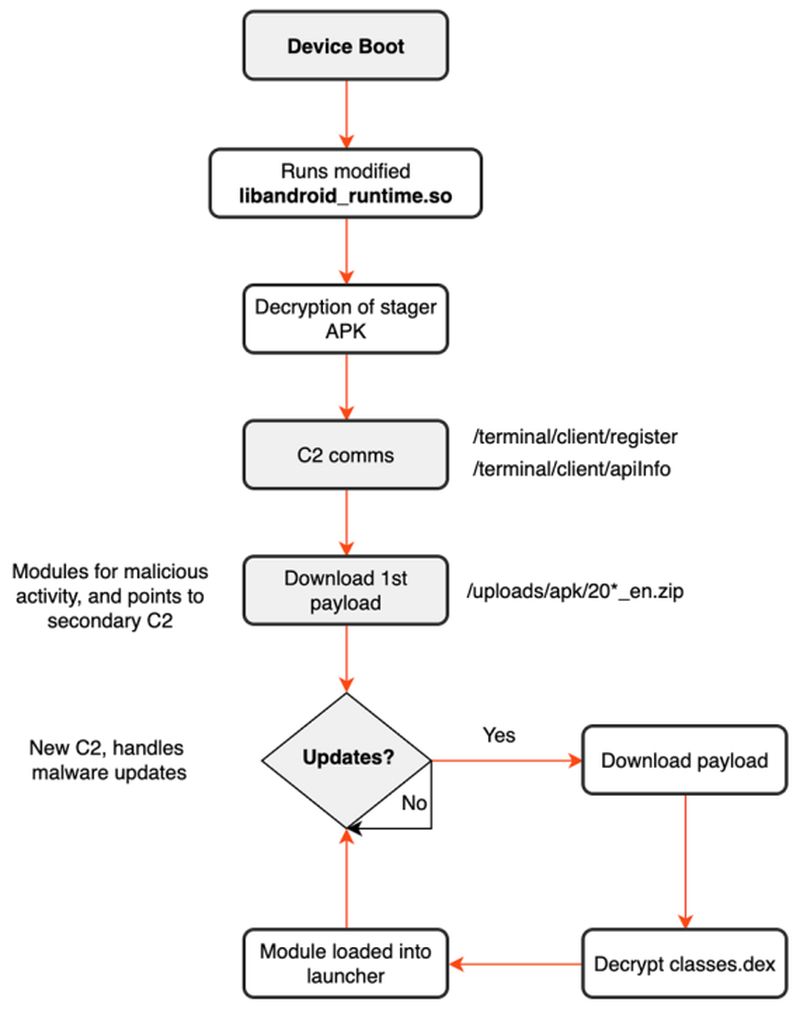

La botnet BADBOX prende di mira principalmente Sistemi operativi Android e ha mostrato una notevole resilienza, con l’ultima telemetria che rivela che ha interessato una varietà di dispositivi più ampia di quanto riportato in precedenza. Una volta attivati, i dispositivi infetti si connettono a un server Command and Control (C2), garantendo agli aggressori l’accesso alla rete locale. Il malware può intercettare i dettagli dell’autenticazione a due fattori e installare ulteriore software dannoso. Si ritiene che il vettore dell’infezione implichi attacchi alla catena di fornitura, in cui il malware è incorporato a livello di firmware, complicando gli sforzi di rimozione poiché risiede in una partizione non scrivibile.

Ambito della botnet BADBOX

BitSight suggeriscono che circa 160.000 dei dispositivi infetti appartengono a modelli unici mai visti prima, che colpiscono prodotti di fascia alta come la Smart TV QLED 4K Yandex e lo smartphone Hisense T963. La natura diffusa di questa infezione evidenzia vulnerabilità in varie categorie di dispositivi, dimostrando che anche i marchi affidabili non sono immuni.

I dispositivi compromessi servono a molteplici scopi dannosi. Possono agire come proxy residenziali per il traffico Internet, eseguire installazioni remote non autorizzate e persino creare account per diffondere disinformazione. Queste attività contribuiscono a un ciclo di guadagni finanziari per i criminali informatici, sfruttando i dispositivi infetti per frodi pubblicitarie o imprese criminali simili.

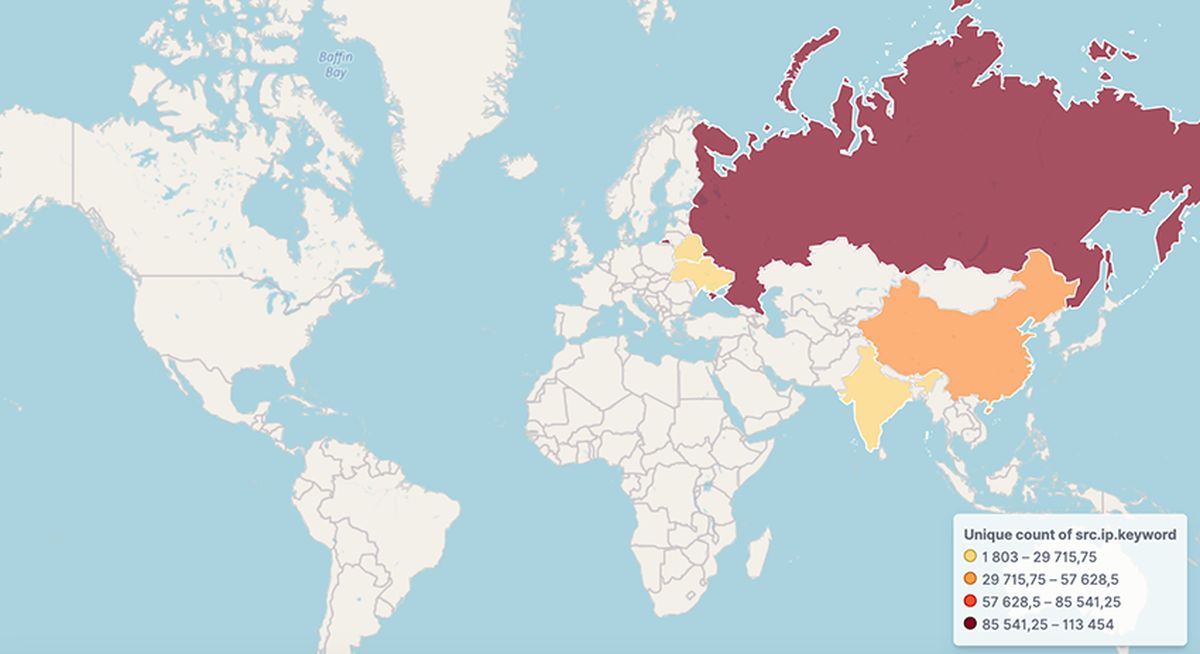

L’elevata incidenza di infezioni abbraccia più paesi, con numeri significativi segnalati in Russia, Cina, India, Bielorussia, Brasile e Ucraina. Le autorità tedesche avevano tentato di interrompere queste operazioni affondando uno dei server di comando e controllo, colpendo circa 30.000 dispositivi composti principalmente da cornici digitali basate su Android e dispositivi di streaming multimediale. Tuttavia, questo intervento sembra aver avuto un successo limitato, poiché la telemetria complessiva di BADBOX mostra una crescita e un’attività continue.

Gli hacker russi di Secret Blizzard sfruttano il malware per prendere di mira le forze ucraine

Sebbene siano stati compiuti sforzi per affrontare il problema, inclusi avvertimenti da parte di autorità come l’Ufficio federale tedesco per la sicurezza informatica (BSI) sui pericoli di firmware obsoleto e malware preinstallato, la sfida rimane per produttori e rivenditori. Esiste una responsabilità condivisa nel garantire che i dispositivi siano sicuri prima che raggiungano i consumatori.

I consumatori devono essere particolarmente vigili quando acquistano dispositivi, soprattutto attraverso piattaforme online popolari come Amazon, eBay e AliExpress, dove il rischio di imbattersi in prodotti infetti è maggiore. La BSI sottolinea che le persone dovrebbero garantire che i propri dispositivi ricevano gli ultimi aggiornamenti del firmware. Inoltre, disconnettere i dispositivi da Internet quando non sono in uso può ridurre al minimo l’esposizione alle minacce continue.

Un altro segnale preoccupante dell’infezione da BADBOX include notevoli cali delle prestazioni del dispositivo, surriscaldamento e traffico di rete anomalo. La guida degli esperti consiglia agli utenti di essere proattivi nel monitorare questi sintomi, che possono indicare attività malware sottostanti che potrebbero compromettere le informazioni personali e la funzionalità del dispositivo.

La ricerca condotta dalla società di sicurezza informatica BitSight ha ampliato la comprensione della trasmissione e della persistenza di BADBOX, osservando oltre 160.000 indirizzi IP univoci che tentano di stabilire un contatto con i domini di controllo entro un solo giorno. Tale crescita indica la capacità del malware di adattarsi ed estendere la propria azione su un ecosistema più ampio di dispositivi.

Credito immagine in primo piano: Kerem Gülen/Metà viaggio