È emersa una nuova minaccia informatica nota come DoubleClickjacking, che sfrutta una sequenza di due clic per aggirare le protezioni di sicurezza web esistenti e portare potenzialmente al furto di account sui principali siti web. Scoperto dal ricercatore di sicurezza Paulos Yibeloquesto attacco sofisticato manipola i tempi tra i clic, presentando rischi significativi per gli utenti.

La nuova minaccia informatica DoubleClickjacking sfrutta i clic per appropriarsi degli account

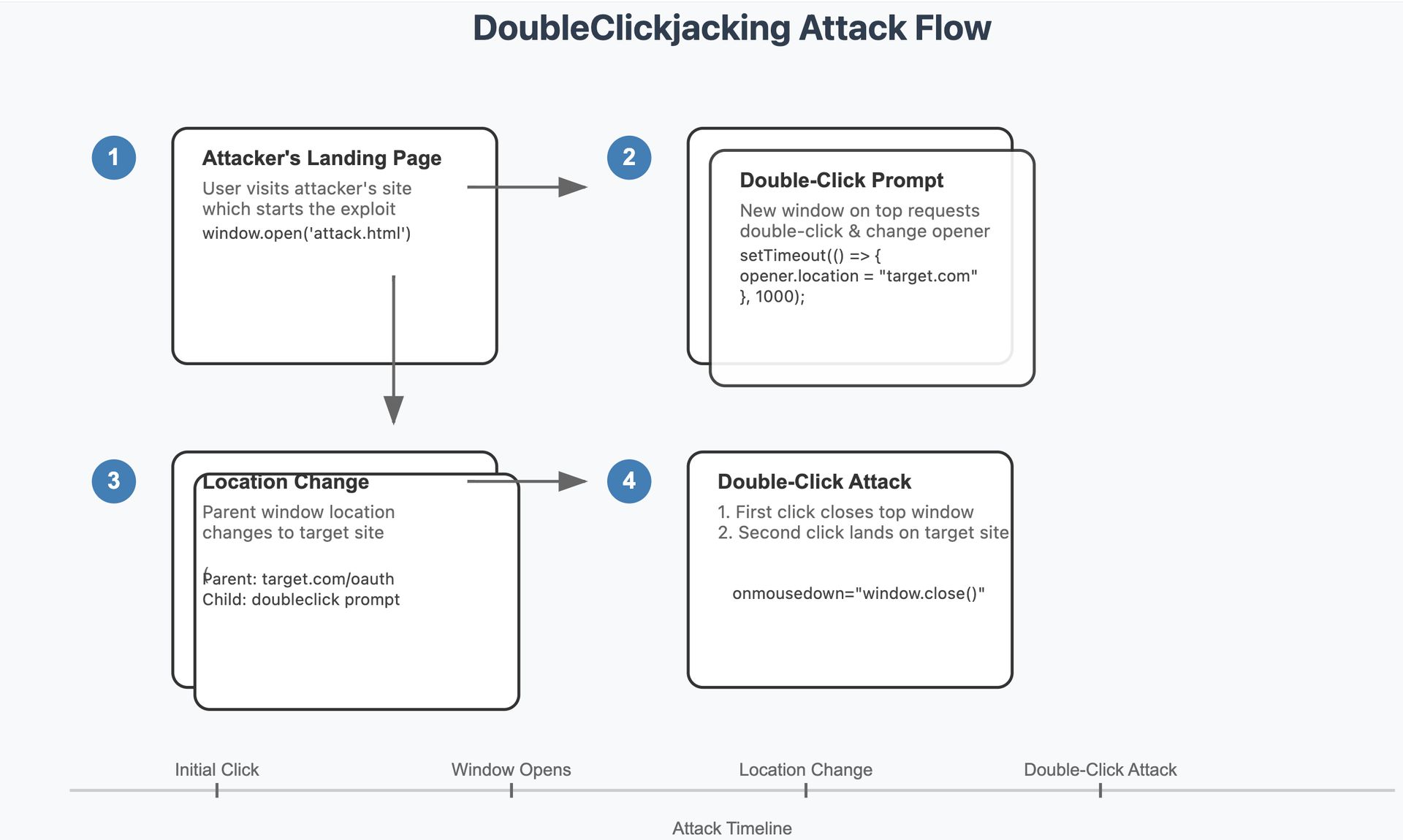

DoubleClickjacking si basa sul concetto di clickjacking, che in genere induce erroneamente gli utenti a fare clic inconsapevolmente su pulsanti nascosti o mascherati. Le difese tradizionali sono state rafforzate nei browser moderni, ad esempio impostando i cookie su “SameSite: Lax” per impostazione predefinita, ma DoubleClickjacking elude queste misure. L’attacco prevede una sottile manipolazione in cui gli utenti vengono indotti con l’inganno a fare doppio clic su un prompt innocuo. Durante questa sequenza, gli aggressori sfruttano la tempistica dell’evento per scambiare il contenuto della finestra del browser principale con una pagina sensibile, come una finestra di dialogo di autorizzazione OAuth, consentendo così di autorizzare azioni dannose con il secondo clic.

Il processo inizia quando un utente ignaro visita il sito di un utente malintenzionato, portato a credere di dover fare doppio clic per verificare che non si tratti di un robot. Facendo clic, si apre la nuova finestra e mentre l’utente si prepara a fare doppio clic, il contenuto del sito principale viene modificato. La chiusura della finestra superiore al primo clic e l’atterraggio su un elemento sensibile con il secondo clic consentono agli aggressori di ottenere un accesso non autorizzato agli account.

I siti Web interessati corrono il rischio di furto di account, accesso non autorizzato ad applicazioni con ampi privilegi sui dati e alterazioni delle impostazioni critiche dell’account o delle transazioni finanziarie. I principali siti Web che si affidano a OAuth, tra cui Salesforce, Slack e Shopify, sono stati evidenziati come vulnerabili a questo attacco.

Sebbene le difese tradizionali come le intestazioni X-Frame-Options e le policy di sicurezza dei contenuti siano progettate per contrastare il clickjacking, falliscono contro il DoubleClickjacking. L’exploit richiede un’interazione minima da parte dell’utente, un semplice doppio clic, rendendolo particolarmente ingannevole. Inoltre, si estende oltre i siti Web, minacciando anche estensioni del browser come portafogli crittografici o VPN, consentendo potenzialmente agli aggressori di disabilitare funzionalità di sicurezza o autorizzare transazioni finanziarie.

Per mitigare questo rischio, si consigliano diverse strategie. Gli sviluppatori possono implementare protezioni lato client, ad esempio disabilitando i pulsanti sensibili per impostazione predefinita finché non viene rilevata un’azione intenzionale da parte dell’utente. Ad esempio, una soluzione JavaScript può mantenere i pulsanti disabilitati finché non si verifica il movimento del mouse o la pressione dei tasti. A lungo termine, i fornitori di browser sono invitati a introdurre nuovi standard simili a X-Frame-Options, inclusa un’intestazione HTTP Double-Click-Protection, per proteggersi da questo exploit.

Credito immagine in primo piano: Kerem Gülen/Metà viaggio