Una nuova ricerca evidenzia una vulnerabilità nel metodo di autenticazione “Accedi con Google” di Google che consente l’accesso non autorizzato a dati sensibili sfruttando domini di startup abbandonati, ponendo un potenziale rischio per milioni di utenti americani.

Una nuova ricerca scopre una vulnerabilità nel metodo di autenticazione di Google

Dylan Ayrey, co-fondatore e CEO di Truffle Security, rivelato che l’accesso OAuth di Google non riesce a proteggere da qualcuno che acquista il dominio di una startup fallita e ricrea account di posta elettronica per ex dipendenti. Sebbene ciò non garantisca l’accesso ai vecchi dati di posta elettronica, consente agli aggressori di accedere a vari prodotti Software-as-a-Service (SaaS) utilizzati dall’organizzazione.

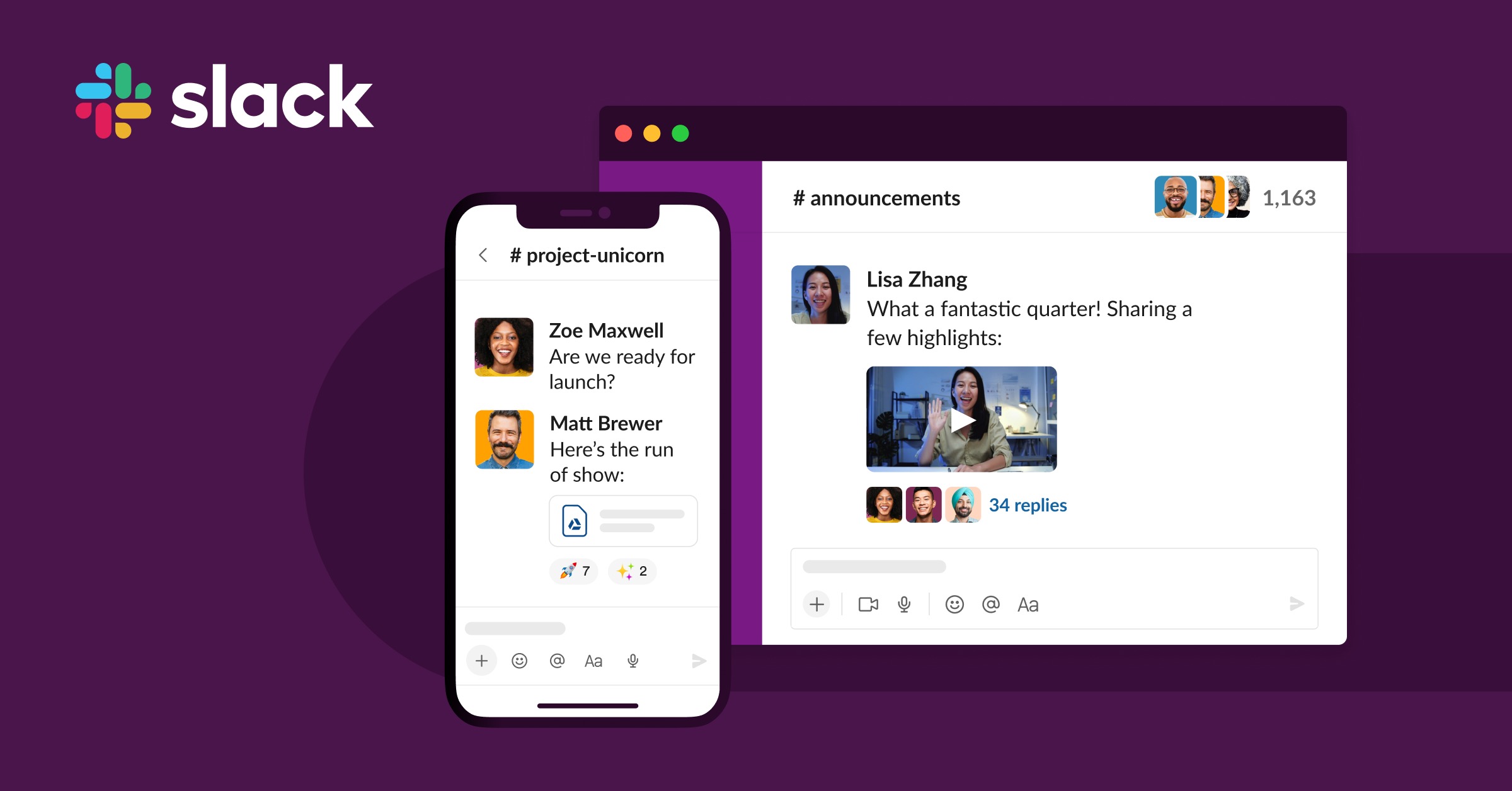

La ricerca indica che ottenere l’accesso tramite questi account potrebbe compromettere gli utenti su piattaforme come OpenAI ChatGPT, Slack, Notion, Zoom e diversi sistemi di risorse umane (HR). Potrebbero essere esposti dati sensibili, inclusi documenti fiscali, buste paga, informazioni assicurative e numeri di previdenza sociale. Le piattaforme di colloquio possono anche contenere informazioni private relative al feedback dei candidati e alle decisioni di assunzione.

Non ignorarlo: l’aggiornamento della sicurezza informatica di Adobe potrebbe salvare i tuoi dati

OAuth, o autorizzazione aperta, è uno standard che consente agli utenti di concedere alle applicazioni l’accesso ai propri dati senza condividere le password. Quando accedi alle applicazioni utilizzando “Accedi con Google”, Google fornisce affermazioni sull’utente, inclusi il suo indirizzo email e il dominio ospitato. Se l’autenticazione si basa esclusivamente su questi elementi, aumenta il rischio di accesso non autorizzato a seguito di un cambio di proprietà del dominio.

Il problema è stato documentato dai ricercatori di Truffle Security e segnalato a Google il 30 settembre 2024. Google inizialmente ha classificato il risultato come un problema di frode e abuso piuttosto che come un difetto di OAuth. Dopo la presentazione dei risultati da parte di Ayrey a Shmoocon a dicembre, Google ha riaperto il ticket e ha assegnato ad Ayrey una taglia di 1.337 dollari. Tuttavia, la vulnerabilità rimane non affrontata e sfruttabile.

Il token ID OAuth di Google include un identificatore utente univoco denominato “sub-claim”, che teoricamente dovrebbe prevenire tali problemi. Tuttavia, le incoerenze – circa lo 0,04% – nell’affidabilità delle sottocertificazioni costringono servizi come Slack e Notion a fare affidamento esclusivamente sulle richieste di posta elettronica e dominio, che possono essere ereditate dai nuovi proprietari di dominio, consentendo l’imitazione di ex dipendenti.

Ayrey ha scoperto 116.481 domini abbandonati scansionando il database Crunchbase. Sostiene l’introduzione da parte di Google di identificatori immutabili per rafforzare la sicurezza dell’account. Inoltre, i fornitori SaaS potrebbero applicare misure come i riferimenti incrociati alle date di registrazione del dominio o richiedere autorizzazioni a livello di amministratore per l’accesso all’account per migliorare la sicurezza.

Tuttavia, l’implementazione di queste misure di sicurezza potrebbe comportare costi operativi, sfide tecniche e attriti da parte degli utenti, portando a un incentivo minimo per l’adozione. Il rischio continua ad espandersi, colpendo potenzialmente milioni di account di dipendenti nelle startup, soprattutto perché statisticamente si prevede che il 90% delle startup tecnologiche diventeranno defunte.

Attualmente, circa sei milioni di americani sono impiegati in startup tecnologiche, di cui circa il 50% utilizza Google Workspaces per la posta elettronica, il che implica che molti utenti accedono a strumenti di produttività utilizzando il proprio account Google. Gli ex dipendenti lo sono consigliato rimuovere informazioni sensibili dagli account prima di lasciare tali organizzazioni, evitando l’uso di account di lavoro per registrazioni personali per mitigare futuri rischi per la sicurezza.

Credito immagine in primo piano: Google