Cisco ha annunciato che gli hacker collegati alla Cina stanno sfruttando una vulnerabilità zero-day nel suo software AsyncOS sui dispositivi Cisco Secure Email Gateway, Cisco Secure Email e Web Manager, consentendo il controllo completo dei dispositivi senza patch ancora disponibili. L’azienda rilevato la campagna di hacking del 10 dicembre. Questa campagna prende di mira apparecchi fisici e virtuali che eseguono il software Cisco AsyncOS. La vulnerabilità colpisce in particolare i dispositivi in cui la funzionalità Quarantena dello spam rimane abilitata e le apparecchiature rimangono accessibili da Internet. Cisco ha sottolineato nel suo avviso sulla sicurezza che gli amministratori non abilitano la quarantena dello spam per impostazione predefinita. L’avviso ha inoltre chiarito che questa funzionalità non richiede esposizione a Internet per il normale funzionamento. Michael Taggart, ricercatore senior sulla sicurezza informatica presso l’UCLA Health Sciences, ha fornito analisi a TechCrunch. Ha affermato che “il requisito di un’interfaccia di gestione collegata a Internet e l’abilitazione di alcune funzionalità limiteranno la superficie di attacco per questa vulnerabilità”. L’osservazione di Taggart evidenzia come le scelte di configurazione da parte degli amministratori influenzino i rischi di esposizione in questi sistemi. Ha parlato anche Kevin Beaumont, un ricercatore di sicurezza che tiene traccia delle campagne di hacking TechCrunch sulle implicazioni della campagna. Lui descritto risulta particolarmente problematico per diverse ragioni. Le grandi organizzazioni distribuiscono ampiamente i prodotti interessati nelle loro reti. Al momento non esistono patch per risolvere il problema. La durata della presenza delle backdoor degli hacker nei sistemi compromessi non è ancora chiara. Cisco non ha divulgato informazioni sul numero di clienti interessati. TechCrunch ha contattato la portavoce di Cisco Meredith Corley con una serie di domande. Corley ha risposto che la società “sta indagando attivamente sul problema e sviluppando una soluzione permanente”. Non ha offerto ulteriori dettagli su tali indagini. Le attuali linee guida di Cisco indirizzano i clienti a cancellare e ricostruire il software sugli apparecchi interessati. L’avviso sulla sicurezza spiega questo approccio in dettaglio: “In caso di compromissione confermata, la ricostruzione delle apparecchiature è, attualmente, l’unica opzione praticabile per sradicare il meccanismo di persistenza degli autori delle minacce dall’appliance.” Questo processo rimuove completamente la persistenza stabilita degli hacker. Cisco Talos, il team di ricerca sull’intelligence sulle minacce dell’azienda, ha dettagliato l’operazione in un documento articolo del blog. Il post attribuisce gli hacker alla Cina e li collega ad altri noti gruppi di hacker governativi cinesi. I ricercatori di Talos hanno documentato come gli autori sfruttano la vulnerabilità zero-day per installare backdoor persistenti. Le prove mostrano che la campagna è attiva almeno dalla fine di novembre 2025. Il post sul blog delinea i metodi tecnici utilizzati per l’accesso iniziale e la successiva persistenza sugli apparecchi compromessi.

Cisco dice ai clienti di cancellare e ricostruire gli apparecchi compromessi

Related Posts

Recent Posts

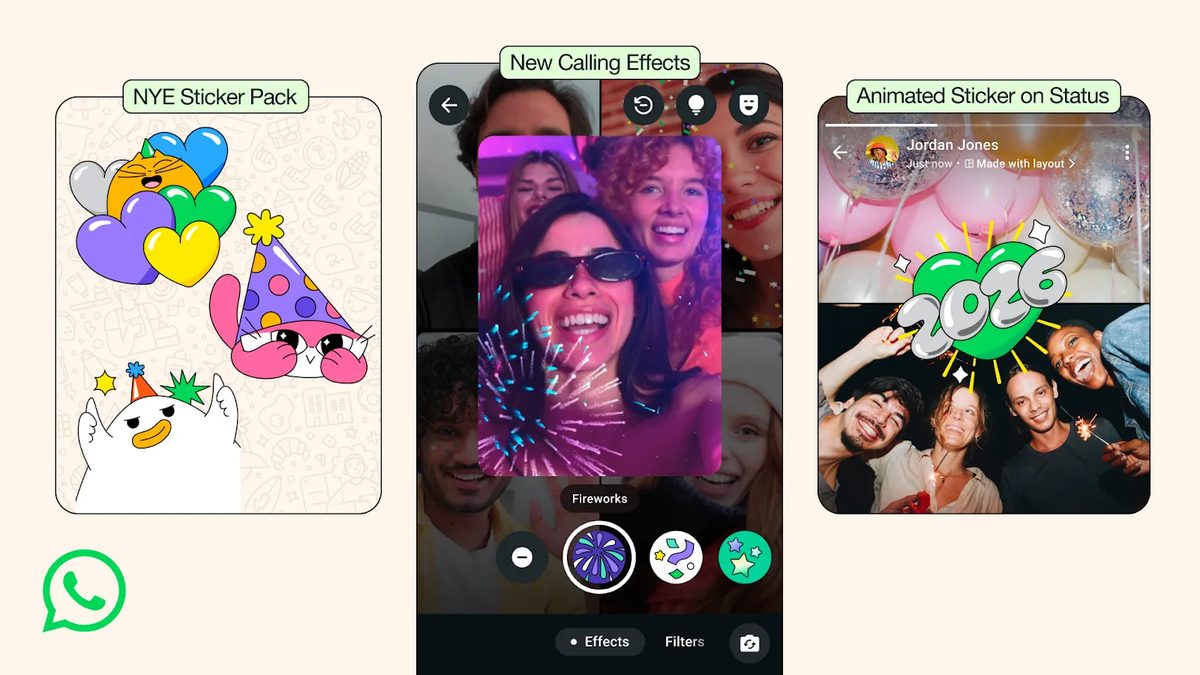

- WhatsApp rilascia il pacchetto di adesivi 2026 e i fuochi d’artificio per le videochiamate

- La nuova ammiraglia Xiaomi con eSIM entrerà nella produzione di massa il prossimo anno

- Meta acquista Manus, società di intelligenza artificiale in rapida crescita, con un accordo da 2 miliardi di dollari

- Gallery TV si unisce alla gamma lifestyle LG con un esclusivo servizio artistico

- Perché l’accordo Groq di Nvidia è così fondamentale per il futuro dell’intelligenza artificiale

Recent Comments

Nessun commento da mostrare.