La famiglia MacOS Furet, nota per essere utilizzata dagli APT nordcoreani per lo spionaggio informatico, ha introdotto una nuova variante denominata Flexible-Ferret che sta attualmente sfuggendo alle misure di rilevamento implementate da Apple.

La variante malware-ferlet flessibile evade le misure XProtect di Apple

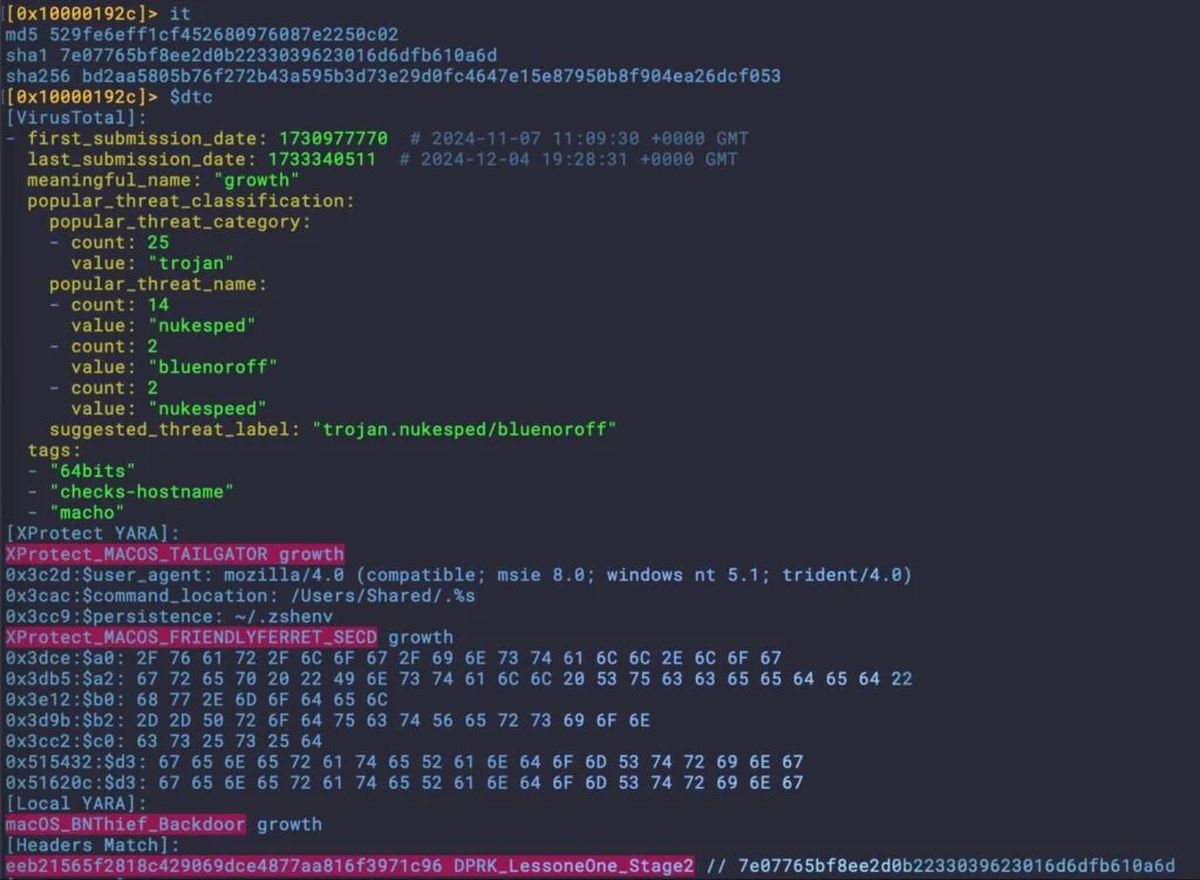

Questa variante resistente al rilevamento era identificato Dai ricercatori di Sentinelone, che hanno notato la sua capacità di bypassare il recente aggiornamento della firma XProtect inteso a bloccare le infezioni da furetto. A differenza dei suoi predecessori, Flexible-Ferret porta una legittima firma dello sviluppatore Apple e un ID team, che aggiunge un livello di inganno alla sua operazione.

La famiglia del malware del furetto è associata alla campagna di “intervista contagiosa”, in cui gli attori delle minacce ingannano le vittime nell’installazione di malware posando come intervistatori di lavoro. Secondo quanto riferito, questa campagna è iniziata nel novembre 2023 e ha coinvolto diverse varianti di malware come Frostyferret_ui, FriendlyFerret_Secd e Multi_Frostyferret_cmdcodes, tutte trattate nell’aggiornamento XProtect più recente di Apple.

Flexible-Ferret evade XProtect

L’analisi di Sentinelone ha rivelato che nella versione 5286 XProtect, la nuova variante flessibile-Ferret non è stata rilevata. Attraverso un esame in corso, hanno scoperto una variante Chromeupdate nota come Mac Installer.Installeralert, che è anche firmata con un ID sviluppatore Apple valido e l’ID team, mantenendo così la sua connessione con la famiglia del furetto esistente.

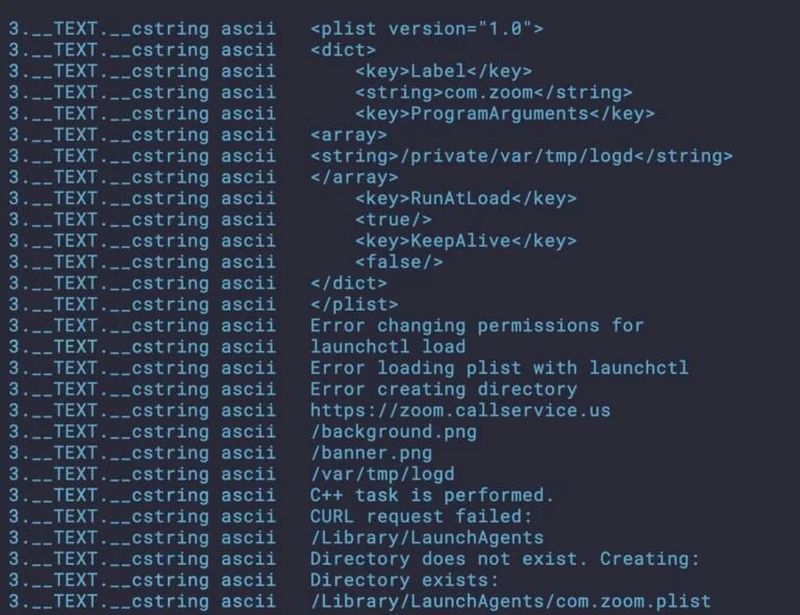

Il contagocce di malware, definito contro.pkg, contiene due applicazioni – Installeralert.app e contro contro.app – e un binario autonomo chiamato “Zoom”. Quando viene eseguito, il binario “zoom” si collega a un dominio sospetto non correlato ai servizi di zoom e eleva i privilegi di sistema. Contemporaneamente, InstalLerart.App genera un messaggio di errore che imita gli avvertimenti del gatekeeper MacOS mentre si distribuisce un agente di persistenza.

Nonostante la condivisione dell’86% della somiglianza del codice con il Chromeupdate, il Mac-Installer non è stato contrassegnato da XProtect fino a quando non è stato collegato a un ID sviluppatore revocato, che ha permesso ai ricercatori di scoprire ulteriori campioni di ferret flessibile.

Secondo Sentinelone, la campagna “Intervista contagiosa” esemplifica le manovre dell’attore di minaccia in corso e attivo in cui gli avversari adattano le applicazioni firmate in versioni senza segno funzionalmente simili per eludere le misure di sicurezza. Ciò include diverse tattiche rivolte a una vasta gamma di obiettivi all’interno della comunità degli sviluppatori, facilitati attraverso i social media e siti di condivisione del codice come GitHub.

I ricercatori hanno sottolineato che i gruppi di attori delle minacce focalizzati su MacOS includono entità di spicco della Corea del Nord, della Cina e della Russia. Boris Cipot, un ingegnere di sicurezza senior di Black Duck, ha sottolineato la continua evoluzione delle tecniche per aggirare le difese di sicurezza.

Il recente aggiornamento della firma di Apple ha preso di mira diversi componenti di questa famiglia di malware, incluso un backdoor travestito da un file di sistema operativo chiamato com.apple.secd, oltre ai moduli di persistenza Chromeupdate e Camera accessori. In particolare, i componenti della famiglia del malware furetto mostrano elementi comuni con altri associati alle campagne DPRK, inclusa la condivisione di file tramite dropbox e risoluzione IP tramite api.ipify.org.

Credito immagine in primo piano: Wesson Wang/Unsplash